Ny Ransomware udnytter enkle SMS-beskeder på Google Android OS og spredes derefter aggressivt til lagrede kontakter ved hjælp af offerets foto

En ny ransomware til mobile enheder er dukket op online. Den muterede og udviklende digitale virus er rettet mod smartphones, der kører Googles Android-operativsystem. Malwaren forsøger at få adgang gennem enkel, men smart forklædt SMS-besked og graver derefter dybt inde i mobiltelefonens interne system. Udover at have kritisk og følsom gidsler forsøger den nye orm aggressivt at sprede sig til andre ofre gennem den kompromitterede smartphones kommunikationsplatforme. Den nye familie af ransomware markerer en vigtig, men angående milepæl i Googles Android OS, der i stigende grad blev betragtet som relativt sikker mod målrettede cyberangreb.

Cybersikkerhedsprofessionelle, der arbejder for den populære antivirus-, firewall- og andre digitale beskyttelsesværktøjsudvikler ESET, opdagede en ny familie af ransomware designet til at angribe Googles Android-mobile operativsystem. Den digitale trojanske hest bruger SMS-beskeder til at sprede sig, bemærkede forskerne. ESET-forskere har kaldt den nye malware som Android / Filecoder.C og har observeret øget aktivitet af det samme. I øvrigt ser ransomware ud til at være ret nyt, men det øremærker afslutningen på et to-årigt fald i nye Android-malware-opdagelser. Kort sagt, det ser ud til, at hackere ser ud til at have fornyet interesse i at målrette smartphone-operativsystemer. Bare i dag rapporterede vi om flere "Zero Interaction" sikkerhedssårbarheder, der blev opdaget i Apple iPhone iOS-operativsystemet.

Filecoder aktiv siden juli 2019, men spredes hurtigt og aggressivt gennem smart social engineering

Ifølge det slovakiske antivirus- og cybersikkerhedsfirma er Filecoder blevet observeret i naturen for nylig. ESET-forskere hævder, at de bemærkede, at ransomware spredtes aktivt siden 12. juli 2019. Kort sagt, malware ser ud til at have dukket op for mindre end en måned siden, men dens indvirkning kan øges hver dag.

Virussen er især interessant, fordi angreb på Googles Android-operativsystem er faldet støt i cirka to år. Dette genererede en generel opfattelse af, at Android for det meste var immun over for vira, eller at hackere ikke specifikt gik efter smartphones og i stedet målrettede mod stationære computere eller anden hardware og elektronik. Smartphones er ganske personlige enheder, og derfor kan de betragtes som begrænsede potentielle mål sammenlignet med enheder, der bruges i virksomheder og organisationer. Målretning mod pc'er eller elektroniske enheder i så store indstillinger har flere potentielle fordele, da en kompromitteret maskine kan tilbyde en hurtig måde at kompromittere flere andre enheder på. Så er det et spørgsmål om at analysere information for at vælge følsomme oplysninger. I øvrigt synes flere hackinggrupper at have drejet til at gennemføre spionageangreb i stor skala.

Den nye ransomware forsøger derimod kun at begrænse ejeren af Android-smarttelefonen fra at få adgang til personlige oplysninger. Der er ingen tegn på, at malware forsøger at lække eller stjæle personlige eller følsomme oplysninger eller installere andre nyttelast som keyloggers eller aktivitetssporere for at forsøge at få adgang til økonomiske oplysninger.

Hvordan spredes Filecoder Ransomware på Googles Android-operativsystem?

Forskere har opdaget, at Filecoder-ransomware spredes gennem Android-beskeder eller SMS-system, men dets oprindelsessted er et andet sted. Virussen ser ud til at starte gennem ondsindede indlæg i onlinefora, herunder Reddit og Android-udviklerens meddelelsestavle XDA Developers. Efter at ESET påpegede de ondsindede indlæg, tog XDA Developers hurtig handling og fjernede de mistænkte medier, men det tvivlsomme indhold var stadig ope på tidspunktet for offentliggørelsen på Reddit.

De fleste af de ondsindede indlæg og kommentarer fundet af ESET forsøger at lokke ofre til at downloade malware. Virussen trækker offeret ind ved at efterligne det indhold, der normalt er forbundet med pornografisk materiale. I nogle tilfælde observerede forskerne også nogle tekniske emner, der blev brugt som lokkemad. I de fleste tilfælde inkluderede angriberne dog links eller QR-koder, der pegede på de ondsindede apps.

For at undgå øjeblikkelig detektion, før der er adgang til det, er malwareens links maskeret som bit.ly-links. Flere sådanne linksforkortelsessider er tidligere blevet brugt til at lede intetanende internetbrugere til ondsindede websteder, udføre phishing og andre cyberangreb.

Når Filecoder-ransomware har plantet sig fast i offerets Android-mobilenhed, begynder det ikke med det samme at låse brugerens oplysninger. I stedet raider malware først Android-systemets kontakter. Forskere observerede nogle interessante, men foruroligende aggressive opførsler af Filecoder ransomware. I bund og grund siver malware hurtigt men grundigt gennem offerets kontaktliste for at sprede sig.

Malwaren forsøger at sende en omhyggeligt formuleret automatisk genereret tekstbesked til hver post på Android-mobilenhedens kontaktliste. For at øge chancerne for, at potentielle ofre klikker og downloader ransomware, anvender Filecoder-virussen et interessant trick. Linket indeholdt i den beskadigede tekstbesked annonceres som en app. Mere vigtigt er det, at malware sikrer, at meddelelsen indeholder profilbillede af det potentielle offer. Desuden er billedet omhyggeligt placeret, så det passer ind i en app, offeret allerede bruger. I virkeligheden er det en ondsindet falsk app, der huser ransomware.

Endnu mere bekymrende er, at Filecoder ransomware er kodet til at være flersproget. Med andre ord, afhængigt af den inficerede enheds sprogindstilling, kan beskederne sendes i en af 42 mulige sprogversioner. Malwaren indsætter også kontaktens navn automatisk i meddelelsen for at øge den opfattede ægthed.

Hvordan inficerer og fungerer Filecoder Ransomware?

De links, som malware har genereret, indeholder normalt en app, der forsøger at lokke ofre. Det virkelige formål med den falske app kører diskret i baggrunden. Denne app indeholder hardkodede kommando-og-kontrol (C2) indstillinger samt Bitcoin tegnebog adresser inden for dens kildekode. Angriberne har også brugt en populær online seddelingsplatform Pastebin, men den fungerer kun som en kanal til dynamisk hentning og muligvis yderligere infektionssteder.

Efter at Filecoder-ransomware med succes har sendt den beskadigede SMS i batcher og afsluttet opgaven, scanner den derefter den inficerede enhed for at finde alle lagringsfiler og krypterer størstedelen af dem. ESET-forskere har opdaget, at malware vil kryptere alle typer filtypenavne, der ofte bruges til tekstfiler, billeder, videoer osv. Men af en eller anden grund efterlader det Android-specifikke filer såsom .apk eller .dex. Malware rører heller ikke komprimerede .Zip- og .RAR-filer og filer, der er over 50 MB. Forskerne har mistanke om, at malware-skaberne måske har gjort et dårligt copy-paste-job med at løfte indhold fra WannaCry, en langt mere alvorlig og produktiv form for ransomware. Alle de krypterede filer tilføjes med udvidelsen “.seven”

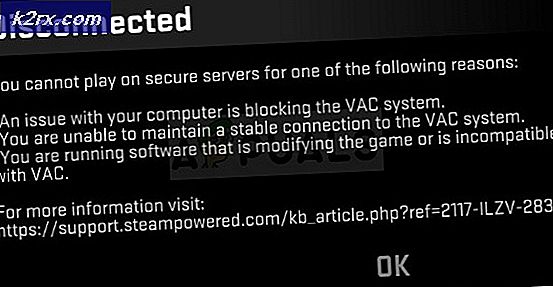

Efter vellykket kryptering af filerne på Android-mobilenheden blinker ransomware derefter en typisk løsesumnote, der indeholder krav. Forskere har bemærket, at Filecoder ransomware stiller krav fra ca. $ 98 til $ 188 i kryptokurrency. For at skabe en følelse af haster har malware også en simpel timer, der varer i ca. 3 dage eller 72 timer. Løsepenge notatet nævner også, hvor mange filer den holder som gidsler.

Interessant nok låser ransomware ikke enhedens skærm eller forhindrer en smartphone i at blive brugt. Med andre ord kan ofre stadig bruge deres Android-smartphone, men har ikke adgang til deres data. Desuden, selvom ofrene på en eller anden måde afinstallerer den ondsindede eller mistænkte app, fortryder den ikke ændringerne eller dekrypterer filerne. Filecoder genererer et offentligt og privat nøglepar ved kryptering af en enheds indhold. Den offentlige nøgle er krypteret med en kraftig RSA-1024-algoritme og en hårdkodet værdi, der sendes til skaberne. Når offeret har betalt gennem de medfølgende Bitcoin-oplysninger, kan angriberen dekryptere den private nøgle og frigive den til offeret.

Filecoder ikke kun aggressiv, men også kompleks at komme væk:

ESET-forskere havde tidligere rapporteret, at hardkodet nøgleværdi kunne bruges til at dekryptere filer uden at betale afpresningsgebyret ved at "ændre krypteringsalgoritmen til en dekrypteringsalgoritme." Kort sagt følte forskerne, at skaberne af Filecoder-ransomware utilsigtet havde efterladt en ret simpel metode til at oprette en dekrypteringsenhed.

”På grund af snæver målretning og mangler i både udførelse af kampagnen og implementering af dens kryptering er virkningen af denne nye ransomware begrænset. Men hvis udviklerne løser manglerne, og operatørerne begynder at målrette mod bredere grupper af brugere, kan Android / Filecoder.C ransomware blive en alvorlig trussel. ”

Forskerne har opdateret deres indlæg om Filecoder-ransomware og præciseret, at "denne 'hardkodede nøgle' er en RSA-1024-offentlig nøgle, som ikke let kan brydes, og det er derfor næsten umuligt at oprette en decryptor til denne særlige ransomware."

Mærkeligt nok observerede forskerne, at der ikke er noget i ransomware-koden, der understøtter påstanden om, at de berørte data vil gå tabt, når nedtællingstimeren slutter. Desuden ser skaberne af malware ud til at lege med løsesummen. Mens 0,01 Bitcoin eller BTC forbliver standard, ser de efterfølgende tal ud til at være det bruger-ID, der genereres af malware. Forskere har mistanke om, at denne metode kan tjene som en godkendelsesfaktor til at matche de indgående betalinger med offeret for at generere og sende dekrypteringsnøglen.