Microsoft Windows 10 Seneste versioner indeholder SMBv3-server- og klient-RCE-sikkerhedssårbarhed. Her er midlertidige sikkerhedsforanstaltninger

De seneste udgaver af Windows 10, nemlig v1903 og v1909, indeholder en udnyttelig sikkerhedssårbarhed, der kan bruges til at udnytte SMB-protokollen (Server Message Block). SMBv3-serverne og -klienterne kan med succes blive kompromitteret og bruges til at køre vilkårlig kode. Hvad der er endnu mere bekymrende er, at sikkerhedssårbarheden kan udnyttes eksternt ved hjælp af nogle få enkle metoder.

Microsoft har anerkendt en ny sikkerhedssårbarhed i Microsoft Server Message Block 3.1.1 (SMB) -protokollen. Virksomheden ser ud til at have tidligere lækket detaljerne ved et uheld under denne uges opdateringer til patch-tirsdag. Det sårbarhed kan udnyttes eksternt at udføre kode på en SMB-server eller klient. I det væsentlige er dette en angående RCE-fejl (Remote Code Execution).

Microsoft bekræfter sikkerhedssårbarhed inde i SMBv3:

I en sikkerhedsrådgivning, der blev offentliggjort i går, forklarede Microsoft, at sårbarheden påvirker versionerne 1903 og 1909 af Windows 10 og Windows Server. Virksomheden var dog hurtig til at påpege, at fejlen endnu ikke er udnyttet. I øvrigt lækkede virksomheden angiveligt detaljerne om sikkerhedssårbarheden mærket som CVE-2020-0796. Men samtidig med at virksomheden ikke offentliggjorde nogen tekniske detaljer. Microsoft tilbød blot korte resuméer, der beskriver fejlen. At hente de samme, flere digitale sikkerhedsproduktfirmaer, der er en del af virksomhedens Active Protections-program og får tidlig adgang til fejloplysninger, offentliggjorde oplysningerne.

Det er vigtigt at bemærke, at SMBv3-sikkerhedsfejlen endnu ikke har en patch klar. Det er tydeligt, at Microsoft muligvis oprindeligt havde planlagt at frigive en patch til denne sårbarhed, men ikke kunne, og derefter ikke kunne opdatere industripartnere og leverandører. Dette førte til offentliggørelsen af sikkerhedssårbarheden, som stadig kan udnyttes i naturen.

Hvordan kan angribere udnytte SMBv3-sikkerhedssårbarheden?

Mens detaljer stadig vises, påvirkes computersystemer, der kører Windows 10 version 1903, Windows Server v1903 (Server Core installation), Windows 10 v1909 og Windows Server v1909 (Server Core installation). Det er dog meget sandsynligt, at tidligere iterationer af Windows OS også kan være sårbare.

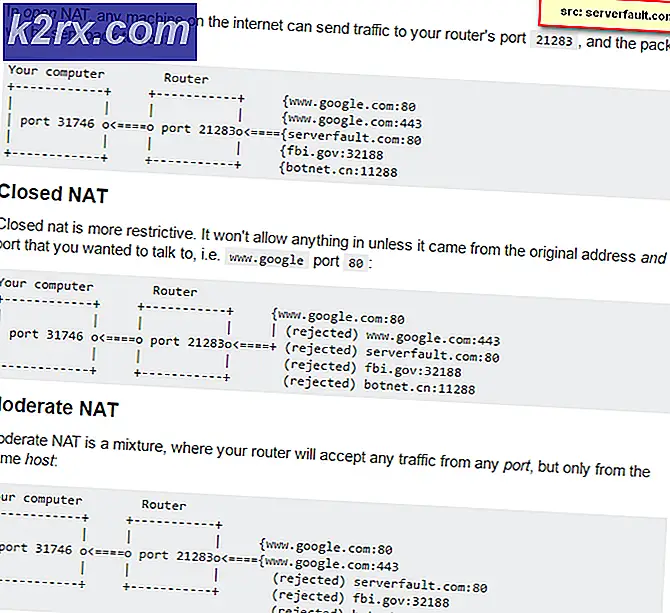

Forklaring af det grundlæggende koncept og typen af SMBv3-sikkerhedssårbarheden bemærkede Microsoft: “For at udnytte sårbarheden mod en SMB-server kunne en uautoriseret angriber sende en specielt udformet pakke til en målrettet SMBv3-server. For at udnytte sårbarheden mod en SMB-klient skal en uautoriseret angriber være nødt til at konfigurere en ondsindet SMBv3-server og overbevise en bruger om at oprette forbindelse til den. ”

Mens detaljer er lidt knappe at komme forbi, indikerer eksperter, at SMBv3-bugten kan tillade fjernangribere at tage fuld kontrol over de sårbare systemer. Desuden kan sikkerhedssårbarheden også være ormbar. Med andre ord kunne angribere automatisere angreb gennem kompromitterede SMBv3-servere og angribe flere maskiner.

Hvordan beskyttes Windows OS- og SMBv3-servere mod ny sikkerhedssårbarhed?

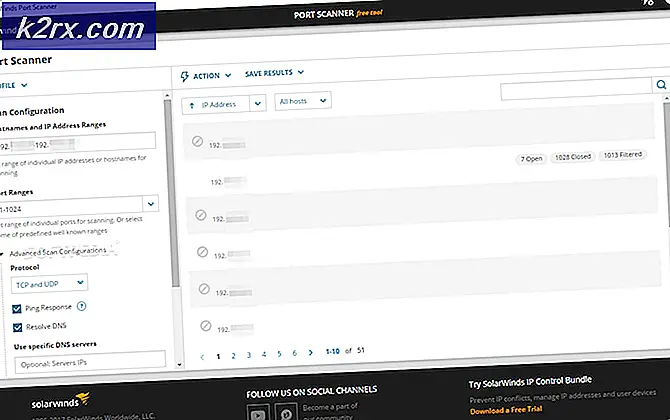

Microsoft har muligvis erkendt eksistensen af en sikkerhedssårbarhed i SMBv3. Virksomheden har dog ikke tilbudt nogen patch for at beskytte den samme. Brugere kan deaktivere SMBv3-komprimering for at forhindre angribere i at udnytte sårbarheden mod en SMB-server. Den enkle kommando til at udføre inde i PowerShell er som følger:

For at fortryde den midlertidige beskyttelse mod SMBv3-sikkerhedssårbarhed skal du indtaste følgende kommando:

Det er vigtigt at bemærke, at metoden ikke er omfattende og kun vil forsinke eller fraråde en angriber. Microsoft anbefaler at blokere TCP-port '445' på firewalls og klientcomputere. ”Dette kan hjælpe med at beskytte netværk mod angreb, der stammer uden for virksomhedens perimeter. At blokere de berørte porte ved virksomhedens omkreds er det bedste forsvar for at undgå internetbaserede angreb, ”rådede Microsoft.