Sådan tilføjes MFA-sikkerhed gennem din Raspberry Pi-terminal

Raspberry Pi er en populær enkeltkortcomputer, der er blevet helt vild i de senere år. På grund af sin voksende popularitet og almindelige anvendelse på tværs af nybegynderkodere og tech-entusiaster er det blevet et mål for cyberkriminelle at gøre, hvad de kan lide at gøre bedst: cybertyveri. Ligesom med de almindelige pc-enheder, som vi beskytter med adskillige firewalls og adgangskoder, bliver det stadig vigtigere at beskytte din Raspberry Pi-enhed med en lignende mangesidet beskyttelse også.

Multifaktorautentificering fungerer ved at kombinere to eller flere af følgende for at give dig adgang til din konto eller enhed. De tre brede kategorier for at give adgang, der giver oplysninger fra, er: noget du ved, noget du har, og noget du er. Den første kategori kan være en adgangskode eller en pinkode, som du har oprettet til din konto eller enhed. Som et ekstra beskyttelseslag kan du blive bedt om at give noget fra den anden kategori, såsom en systemgenereret pin, der sendes til din smartphone eller genereres på en anden enhed, du ejer. Som et tredje alternativ kan du også indarbejde noget fra den tredje kategori, der består af fysiske nøgler såsom biometrisk identifikation, som inkluderer ansigtsgenkendelse, tommelfingerprint og retinal scanning afhængigt af enhedens evne til at udføre disse scanninger.

I forbindelse med denne opsætning bruger vi de to mest almindelige godkendelsesmetoder: dit indstillede kodeord og et engangstoken genereret gennem din smartphone. Vi integrerer begge trin med google og modtager din adgangskode via Googles godkendelsesapplikation (som erstatter behovet for at modtage SMS-koder på din mobiltelefon).

Trin 1: Hent Google Authenticator-applikationen

Før vi begynder at konfigurere din enhed, lad os downloade og installere google-godkendelsesappen på din smartphone. Gå ind i Apple App Store, Google Play Store eller den respektive butik, uanset hvilken enhed du bruger. Download google-godkendelsesapplikationen, og vent på, at installationen er færdig. Andre godkendelsesapplikationer såsom Microsofts autentificator kan også bruges, men til vores tutorial bruger vi Google-godkendelsesapplikationen.

Trin 2: Opsætning af dine SSH-forbindelser

Raspberry Pi-enheder fungerer normalt på SSH, og vi vil også arbejde på at konfigurere vores flerfaktorautentificering over SSH. Vi opretter to SSH-forbindelser for at gøre dette af følgende grund: Vi vil ikke have dig til at blive låst ud af din enhed, og i tilfælde af at du bliver låst ud af en strøm, giver den anden dig endnu en chance for at komme tilbage i Dette er bare et sikkerhedsnet, vi sætter ind for din skyld: brugeren, der ejer enheden. Vi holder denne sikkerhedsnet anden strøm igennem i hele installationsprocessen, indtil hele opsætningen er afsluttet, og vi har sikret, at din flerfaktorautentificering fungerer korrekt. Hvis du udfører følgende trin omhyggeligt og omhyggeligt, bør der ikke være noget problem at få din godkendelse oprettet.

Start to terminalvinduer, og skriv følgende kommando i hver. Dette er for at oprette de to strømme parallelt.

I stedet for brugernavn skal du indtaste din enheds brugernavn. I stedet for pi-navn skal du indtaste navnet på din pi-enhed.

Når du har trykket på enter, skal du modtage en velkomstbesked i begge terminalvinduer, der også viser din enheds navn og dit brugernavn.

Dernæst redigerer vi sshd_config-filen. For at gøre dette skal du skrive følgende kommando i hvert vindue. Husk at udføre alle trinene i dette afsnit i begge vinduer parallelt.

sudo nano / etc / ssh / sshd_config

Rul ned og find, hvor der står: ChallengeResponseAuthentication no

Skift “nej” til et “ja” ved at skrive dette i stedet for. Gem dine ændringer ved at trykke på [Ctrl] + [O], og luk derefter vinduet ved at trykke på [Ctrl] + [X]. Igen skal du gøre dette for begge vinduer.

Genstart terminalerne og skriv følgende kommando i hver for at genstarte SSH-dæmonen:

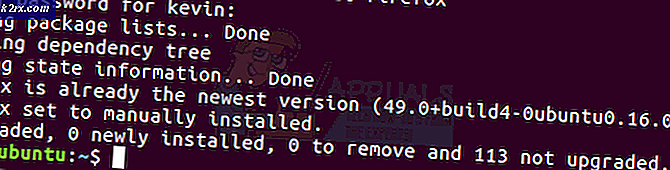

Endelig. Installer Google Authenticator i din opsætning for at integrere dit system med det. For at gøre dette skal du skrive følgende kommando:

Dine streams er nu blevet konfigureret, og du har konfigureret din google-godkender med både din enhed og din smartphone indtil dette tidspunkt.

Trin 3: Integrering af din multifaktorautentificering med Google Authenticator

- Start din konto, og skriv følgende kommando: google-autentificering

- Indtast "Y" for tidsbaserede tokens

- Stræk dit vindue ud for at se hele QR-koden, der er genereret, og scan den på din smartphone-enhed. Dette giver dig mulighed for at parre din Raspberry Pi's autentificeringstjeneste med din smartphone-applikation.

- Der vises nogle sikkerhedskopikoder under QR-koden. Noter disse eller tag et billede af dem for at have dem i reserve, hvis du ikke er i stand til at bekræfte din multifaktorautentificering via Google Authenticator-applikationen og ender med at have brug for en sikkerhedskopikode for at komme ind. Hold disse sikre og gør det ikke mister dem.

- Du bliver bedt om at have fire spørgsmål nu, og her er hvordan du bliver nødt til at besvare dem ved at indtaste enten "Y" for ja eller "N" for nej. (Bemærk: Spørgsmålene nedenfor citeres direkte fra Raspberry Pi digital terminal, så du ved nøjagtigt, hvilke spørgsmål du vil stå over for, og hvordan du skal svare på dem.)

- "Vil du have mig til at opdatere din" /home/pi/.google_authenticator "fil?" (å / n): Indtast “Y”

- “Vil du ikke tillade flere anvendelser af det samme godkendelsestoken? Dette begrænser dig til et login omkring hvert 30. år, men øger dine chancer for at bemærke eller endog forhindre mand-i-midten-angreb (å / å): ” Indtast “Y”

- ”Som standard genereres et nyt token hvert 30. sekund af mobilappen. For at kompensere for mulig tidsforskydning mellem klienten og serveren tillader vi et ekstra token før og efter det aktuelle tidspunkt. Dette giver mulighed for en tidsforskydning på op til 30 sekunder mellem godkendelsesserveren og klienten. Hvis du oplever problemer med dårlig tidssynkronisering, kan du øge vinduet fra dens standardstørrelse på 3 tilladte koder (en tidligere kode, en nuværende kode, den næste kode) til 17 tilladte koder (de 8 tidligere koder, en nuværende kode, den næste 8 koder). Dette tillader en tidsforskydning på op til 4 minutter mellem klient og server. Vil du gøre det? (å / n): ” Indtast "N"

- “Hvis den computer, som du logger på, ikke er hærdet mod forsøg på brute-force login, kan du aktivere hastighedsbegrænsning for godkendelsesmodulet. Som standard begrænser dette angribere til ikke mere end 3 loginforsøg hvert 30. år. Vil du aktivere hastighedsbegrænsning? (å / n): ” Indtast “Y”

- Start nu Google Authenticator-applikationen på din smartphone og tryk på plusikonet øverst på skærmen. Scan den QR-kode, der vises på din Pi-enhed for at parre de to enheder. Du bliver nu vist med godkendelseskoder døgnet rundt, når du har brug for dem til at logge ind. Du behøver ikke generere en kode. Du kan simpelthen starte applikationen og indtaste den, der vises i det øjeblik.

Trin 4: Konfiguration af PAM-godkendelsesmodul med din SSH

Start din terminal, og skriv følgende kommando: sudo nano /etc/pam.d/sshd

Skriv følgende kommando som vist:

Hvis du vil blive bedt om din adgangsnøgle gennem Google Authenticator-applikationen, inden du indtaster din adgangskode, skal du indtaste følgende kommando før kommandoen indtastet tidligere:

Hvis du vil blive bedt om adgangsnøglen, efter at din adgangskode er indtastet, skal du skrive den samme kommando i, undtagen læg den ind efter det forrige # 2FA-kommandosæt. Gem dine ændringer ved at trykke på [Ctrl] + [O], og luk derefter vinduet ved at trykke på [Ctrl] + [X].

Trin 5: Luk den parallelle SSH-strøm

Nu hvor du er færdig med at konfigurere multifaktorautentificering, kan du lukke en af de parallelle streams, som vi havde i gang. For at gøre dette skal du skrive følgende kommando:

Din anden backup-sikkerhedsnetstrøm kører stadig. Du holder det kørende, indtil du har bekræftet, at din flerfaktorautentificering fungerer korrekt. For at gøre dette skal du starte en ny SSH-forbindelse ved at skrive:

I stedet for brugernavn skal du indtaste din enheds brugernavn. I stedet for pi-navn skal du indtaste navnet på din pi-enhed.

Loginproceduren udføres nu. Indtast din adgangskode, og indtast derefter den kode, der vises på din Google Authenticator-applikation på dette tidspunkt. Vær forsigtig med at få begge trin udført på tredive sekunder. Hvis du er i stand til at logge ind med succes, kan du gå tilbage og gentage det forrige trin for at lukke den parallelle sikkerhedsnetstrøm, vi havde kørt på plads. Hvis du har fulgt alle trin korrekt, skal du kunne genoptage med multifaktorautentificering på din Raspberry Pi-enhed nu.

Afsluttende ord

Som med enhver godkendelsesproces, du placerer på en hvilken som helst enhed eller konto, gør disse yderligere faktorer det sikrere end før, men gør det ikke helt sikkert. Vær forsigtig, når du bruger din enhed. Vær opmærksom på potentielle svindel, phishing-angreb og cybertyveri, som din enhed kan blive udsat for. Beskyt din anden enhed, som du har konfigureret kodehentningsprocessen på, og hold den også sikker. Du skal bruge denne enhed hver gang for at komme tilbage til dit system. Opbevar dine sikkerhedskopikoder et kendt og sikkert sted, hvis du nogensinde er i en position, hvor du ikke har adgang til din sikkerhedskopi-smartphone-enhed.