Intel afslører 77 nye sårbarheder, der findes inden for flere hardwarekomponenter som CPU'er, Ethernet-controllere og mere

Intel har i vid udstrækning været på jagt efter sikkerhedssårbarheder inden for almindelige hardwarekomponenter. Denne måned synes tydeligvis at være temmelig bekymrende, da chipproducenten hævder at have opdaget mere end 70 bugs, mangler og sikkerhedsmangler inden for flere produkter og standarder. I øvrigt blev størstedelen af fejlene opdaget af Intel under "Intern test", mens et par blev fundet af tredjepartspartnere og agenturer.

Intel Security Advisory, en månedlig bulletin, er et meget anset lager, der fortæller om sikkerhedsopdateringer, bug-bounty-emner, ny sikkerhedsforskning og engagementaktiviteter inden for sikkerhedsforskningsfællesskabet. Denne måneds sikkerhedsrådgivning er vigtig simpelthen på grund af det store antal sikkerhedssårbarheder, som Intel hævder at have afsløret inden for regelmæssigt anvendte computer- og netværksprodukter. Det er overflødigt at tilføje, at hovedparten af rådgivningerne i denne måned vedrører problemer, der findes internt af Intel. De er en del af Intel Platform Update (IPU) -processen. Intel arbejder angiveligt med omkring 300 organisationer for at forberede og koordinere frigivelsen af disse opdateringer.

Intel afslører 77 sikkerhedssårbarheder, men ingen er blevet udnyttet i naturen endnu:

Denne måned har Intel angiveligt afsløret i alt 77 sårbarheder, der spænder fra processorer til grafik og endda ethernet-controllere. Udelukkende 10 bugs blev resten af fejlene opdaget af Intel under sin egen interne test. Mens de fleste af sikkerhedsfejlene er ret små, med et begrænset anvendelsesområde og indvirkning, kan nogle få have en bemærkelsesværdig indvirkning på Intels produkter. Der har været nogle vedrørende opdagelser i år om sikkerhedssårbarheder inden for Intels produkter hvilket ikke kun kunne påvirker sikkerhed, men påvirker også ydeevne og pålidelighed.

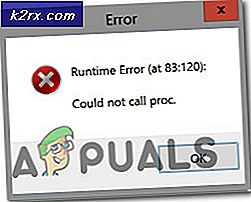

Intel har forsikret, at det er i færd med at lappe eller rette alle de 77 sikkerhedsfejl. En af fejlene, officielt mærket som CVE-2019-0169, har dog en sværhedsgrad på CVSS 9.6. Det er overflødigt at nævne, at ratings over 9 betragtes som 'kritiske', hvilket er den højeste sværhedsgrad. I øjeblikket indeholder den dedikerede webside for fejlen ingen detaljer, hvilket indikerer, at Intel tilbageholder oplysninger for at sikre, at sikkerhedssårbarheden ikke kan vedtages og udnyttes.

https://twitter.com/chiakokhua/status/1194344044945530880?s=19

Tilsyneladende ser CVE-2019-0169 ud til at være placeret i Intel Management Engine eller en af dets underkomponenter, herunder Intel CSME, som er en uafhængig chip på Intel-CPU'er, der bruges til fjernadministration. Hvis korrekt implementeret eller udnyttet, kan sårbarheden muliggøre, at en uautoriseret person muliggør eskalering af privilegier, skraber information eller distribuerer benægtelse af serviceangreb gennem tilstødende adgang. Den største begrænsning ved udnyttelsen er, at det kræver fysisk adgang til netværket.

En anden sikkerhedssårbarhed med en 'Vigtig' CVSS-klassificering findes i delsystemet til Intel AMT. Officielt mærket som CVE-2019-11132 kunne fejlen tillade en privilegeret bruger at aktivere rettighedsforøgelse via netværksadgang. Nogle af de andre bemærkelsesværdige sikkerhedssårbarheder med 'High Severity' -klassificeringen, som Intel adresserer, inkluderer CVE-2019-11105, CVE-2019-11131 CVE-2019-11088, CVE-2019-11104, CVE-2019-11103, CVE- 2019-11097 og CVE-2019-0131.

'JCC Erratum' bug påvirker de fleste Intel-processorer, der er frigivet for nylig:

En sikkerhedssårbarhed, kaldet 'JCC Erratum', handler snarere primært på grund af den udbredte indvirkning. Denne fejl ser ud til at eksistere i de fleste af Intels nyligt frigivne processorer, herunder Coffee Lake, Amber Lake, Cascade Lake, Skylake, Whisky lake, Comet Lake og Kaby Lake. I øvrigt, i modsætning til nogle tidligere opdagede fejl, denne fejl kan løses med firmwareopdateringer. Intel hævder, at anvendelse af opdateringerne kunne forringe ydelsen for CPU'erne et sted mellem 0 og 4%. Phoronix testede angiveligt den negative ydelsespåvirkning efter anvendelse af JCC Erratum-afbødninger og konkluderede, at denne opdatering vil påvirke mere generelle pc-brugere end Intels tidligere softwarebegrænsninger.

Intel har sørget for, at der ikke er rapporteret eller bekræftet virkelige angreb, der var baseret på de opdagede sikkerhedssårbarheder. I øvrigt har Intel angiveligt gjort det ekstremt vanskeligt at finde ud af nøjagtigt hvilke CPU'er der er sikre eller påvirket.