Indiens premier atomkraftværk, der er digitalt angrebet og 'bestemte' netværkssystemer kompromitteret?

Et relativt stort atomkraftværk, der i øjeblikket er i fuld driftstilstand, blev angiveligt angrebet af vedvarende trusselsgrupper igennem sofistikeret malware. Cyberkriminelle fik angiveligt administrativ kontrol over et vigtigt netværk, men har muligvis ikke været i stand til at nå eller bryde kernen eller det interne netværk, der direkte forbinder med kernekraftværket. Kundankulams atomkraftværk (KKNPP) i Tamil Nadu, Indien, er nu fuldt operationelt, men truslen bliver muligvis ikke helt udryddet, hævder eksperter.

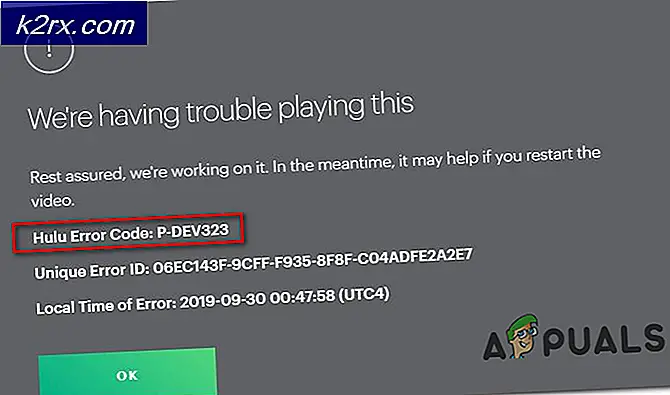

Ifølge en online nyhedsplatform var det "eksterne netværk" ved Kundankulam Atomkraftværk (KKNPP) i Tamil Nadu angiveligt kompromitteret i begyndelsen af sidste måned. De cybersikkerhedsmyndigheder, der har ansvaret for at beskytte de følsomme og sårbare netværk, har insisteret på, at atomkraftværket er sikkert og beskyttet. Den uafhængige cybersikkerhedsekspert, der først blev gjort opmærksom på cyberangrebet, hævder imidlertid, at angrebet var ret alvorligt, og myndighederne angiveligt bekræftede tilstedeværelsen af uautoriseret adgang på systemniveau.

Dtrack Malware angiver angiveligt 'eksternt netværk' på det indiske kernekraftværk

Pukhraj Singh, en cybersikkerhedsekspert, hævder, at den vellykkede krænkelse af netværkssikkerheden i et atomkraftværk er en "casus belli" eller en krigshandling. Han hævder, at angrebet sandsynligvis blev udført via malware Dtrack. Desuden gav overtrædelsen angiveligt domænecontroller niveauadgang ved KKNPP i Tamil Nadu. Han hævder yderligere, at "ekstremt missionskritiske mål blev ramt", men gav ingen detaljer. Singh hævder også, at problemet i en række e-mails blev anerkendt af National Cyber Security Coordinator, generalløjtnant (Dr) Rajesh Pant.

Angrebet involverede angiveligt lammelse eller kompromittering af en domænecontroller. Enheden er i det væsentlige en gateway, der kontrollerer ægtheden af enheder, der forsøger at få adgang til netværket. Det er overflødigt at tilføje, at hvis domænecontrolleren er kompromitteret, kan den let manipuleres til at godkende eller ignorere enheder, der ejes og drives af uautoriserede agenter. Angrebet blev angiveligt udført ved hjælp af en malware-Dtrack, der tilhører en vedvarende og global cyberkriminalitetsgruppe kaldet 'Lazarus'. Gruppens oprettelse er en samling værktøjer, der samlet forsøger at omgå sikkerhed og får uautoriseret administrativ kontrol af vellykkede inficerede enheder. Ifølge cybersikkerhedseksperten blev “Eksterne netværk” af KKNPP inficeret med Dtrack.

Er Indiens atomkraftværk og anden følsom infrastruktur sårbar for cyberangreb?

Det er vigtigt at bemærke, at hvert atomkraftværk og endda anden infrastruktur, der er kritisk for nationen, normalt opererer med to separate netværk. Det interne netværk eller kernenetværk, der også kaldes "det operationelle netværk" er altid "luft-gapped". Kort sagt, netværket er helt uafhængigt og er ikke forbundet til nogen eksterne enheder. Serverne, strømmen og andre supportsystemer er også afskåret fra den eksterne verden.

Det eksterne netværk er imidlertid forbundet til internettet, og enhver enhed, der udsættes for det samme, forbliver altid sårbar over for cyberangreb. Der har været adskillige tilfælde, hvor angribere har kørt sofistikerede automatiserede algoritmer det kontinuerligt gennemgå cyberspace på udkig efter sårbarheder. I øvrigt, statsstøttede cyberkriminelle har været kendt for implementere målrettede angreb på følsomme og sårbare mål såsom nuklear berigelses- og raffineringssystemer, kraftværker, vand-elektriske dæmninger og lignende.

Selvom det eksterne og det interne netværk er to forskellige enheder, kan et sikkerhedsbrud i begge udnyttes yderligere gennem datamining og social engineering. Dtrack-malware kan være minedata på det eksterne netværk, herunder tastetryk, og filer uploadet og downloadet. Oplysninger indsamlet gennem sådanne processer kunne afsløre sikre e-mail-adresser og adgangskoder, loginoplysninger og andre følsomme oplysninger, der kan udnyttes.